概述

作者部署了一系列的蜜罐来捕捉现实世界中的无文件攻击,重点关注针对物联网设备的无文件攻击的流行程度、漏洞利用、漏洞环境和影响。

首先作者介绍了目前随着物联网的发展,针对linux 设备的攻击层出不全,对于一般的攻击,可以将可执行文件保存哈希共享到virustotal等平台,以便识别和防御,即使没有社区指纹,也可以通过静态和动态分析来确定他们的恶意。

但是无文件攻击利用了机器上的现有漏洞,难以识别和防范(尤其对于没有防火墙和防病毒工具的IOT设备)

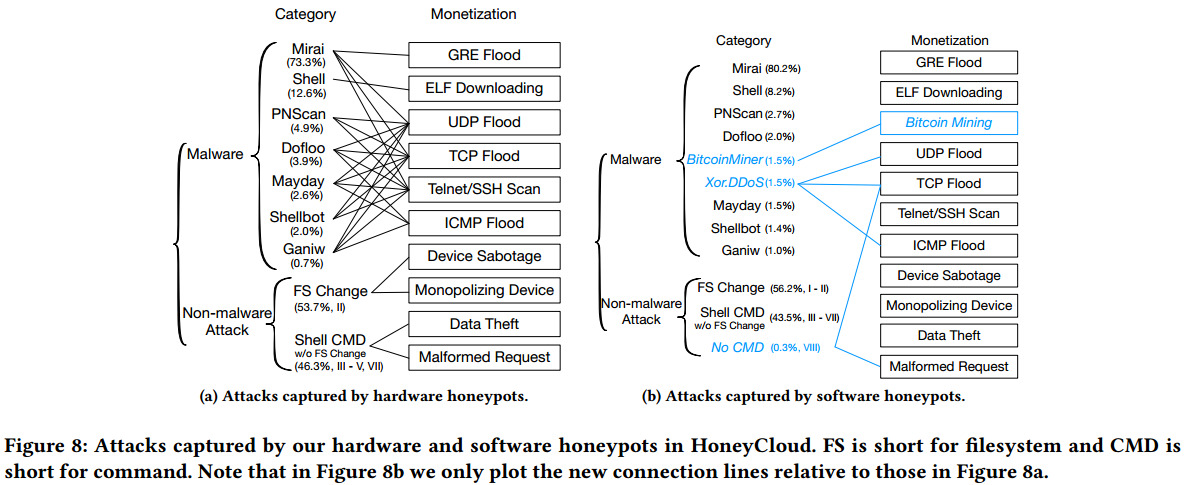

作者使用了软件蜜罐(OpenWRT系统)和硬件蜜罐结合的方式捕捉现实世界中的攻击。

无文件攻击类型

对于捕获到的无文件攻击包括以下8种

• 类型 I:占用终端系统(1.8%),例如,通过更改物联网设备的密码(通过 passwd)。更改密码后,攻击者可以稍后访问设备并阻止其他人登录。

• 类型 II:破坏系统数据 (54.4%),例如,通过删除或更改某些配置文件或程序(通过 rm 和 dd)。

典型的场景是删除 watchdog 守护进程,它会打开 watchdog 设备 (/dev/watchdog) 并进行多项测试以检查系统状态。一旦守护进程被移除,watchdog 设备将不会被打开。然后,设备在出现故障时不会重新启动。从而使攻击者可以更长时间地占用和利用系统。

• 类型 III:阻止系统监控/审计服务 (8.5%),例如,通过终止看门狗进程或停止某些服务(通过 kill 和 service)。例如,停止防火墙服务后,攻击者可以更好地利用已知漏洞发起攻击。

• 类型 IV:检索系统信息 (7.4%),例如,通过获取硬件信息(通过 lscpu)和系统信息(通过 uname、netstat、ps 和 free)。此类信息可能有助于为特定目的发起进一步的攻击,例如,下载和执行特定于平台的恶意软件二进制文件。

• 类型 V:窃取有价值的数据 (23.5%),例如,通过读取密码和/或某些配置文件(通过 cat)。请注意,尽管存储在 /etc/shadow 中的密码经过加盐和哈希处理,但攻击者仍然可以分析用户行为或使用 John the Ripper password cracker等工具恢复密码。

• 类型 VI:发起网络攻击(0.3%),例如通过发送格式错误的 HTTP 请求来利用目标 Web 服务器的漏洞(通过 wget 和 curl)发起 DoS 攻击。其他典型的攻击包括 OpenSSL Heartbleed 和 SQL 注入。

• 类型 VII:出于不明原因发出其他 shell 命令 (3.8%)。在我们观察到的无文件攻击中还有其他 shell 命令发出,其目的目前我们还不完全清楚,包括 who、help、lastlog、sleep 等。对于 who 和 lastlog 等命令,我们推测攻击者可能正在收集和分析同一设备上的其他系统用户。

• 类型 VIII:在不涉及 shell 命令的情况下进行攻击 (0.3%)。

结论

我们的研究表明,无文件攻击不仅大大超过预期——无文件攻击的数量是基于恶意软件的攻击数量的 9.7%,而且还能够实现多种功能和目标,一些其中非常强大和隐蔽(例如,SSH 隧道攻击)。此外,我们发现其根本原因在于当今物联网设备的弱认证问题,即目前许多广泛使用的物联网设备都使用弱密码 。该问题使攻击者能够前所未有地轻松获得物联网设备的远程控制,然后在不使用恶意软件的情况下执行恶意操作。

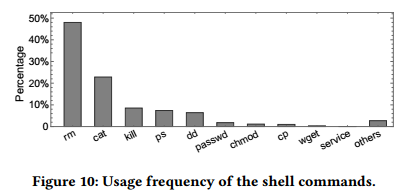

此外,我们观察到某些系统组件(由特定的 shell 命令体现)受到无文件攻击的“青睐”。图 10 列出了无文件攻击最常用的 10 个 shell 命令。

只有 rm 被 48% 的无文件攻击使用,而所有其他命令(不包括前 10 个)仅被 2.7% 的无文件攻击使用。特别是,我们捕获的大部分 (65.7%) 无文件攻击都是通过一小组命令发起的:rm、kill、ps 和 passwd,这些命令在我们的蜜罐中默认启用(以及几乎所有基于 Linux 的真实世界物联网设备)。对于这些命令,实际上并非所有命令都是专用物联网设备所必需的。因此,对于某个物联网设备,如果这些经常被利用的shell命令中的一些确实是不必要的,那么制造商可以通过定制设备系统来禁用它们,从而减少攻击面。此外,我们注意到无文件攻击也可以帮助基于恶意软件的攻击或随后的无文件攻击,既隐蔽又有效。尽管对手在攻击系统之前并不总是需要获取系统信息(例如,他们可能首先将各种体系结构的恶意软件二进制文件一起下载,然后一个一个地运行[14]),但根据我们的观察,39.4% 的无文件攻击正在收集系统信息或第 9 节:具体细节 MobiSys ‘19,2019 年 6 月 17 日至 21 日,韩国首尔和高效的后续攻击。

尽管本节讨论的攻击向量也适用于通用计算机(PC 和服务器),但攻击效果完全不同。 PC 和服务器通常受到增强凭据的高度保护,因此它们受到本文研究的攻击的影响要小得多